Cómo crear contenido viral

Vamos a crear un contenido viral El contenido viral suena prometedor, pero sigue siendo muy discutible qué tipo de contenido tiene el potencial de convertirse en un éxito viral. En la era digital actual, la creación de contenido viral se ha convertido en un arte…

Los Correos Falsos de IONOS

Si tienes el correo electrónico alojado en cualquier de los servidores de IONOS, habrás notado que recientemente llegan a tu Bandeja de Entrada una gran cantidad de emails avisándote de catástrofes y pagos. No te fíes, muchos de ellos usan una técnica conocida como phishing…

¿Cómo puedo mejorar mi SEO?

Los motores de búsqueda utilizan una gran cantidad de elementos para determinar la relevancia y el posicionamiento de un sitio web en los resultados de búsqueda. A continuación, te presentamos los elementos en orden de importancia según la mayoría de los expertos en SEO Para…

Guía para crear el Google My Business de tu negocio

Una guía paso a paso con todo lo que necesitas para incluir tu negocio en Google My Business, la creación de tu Perfil de Empresa, el proceso para registrar tu negocio en Google Maps, gestión de reseñas, y mucho más Ahora, Google My Business ha…

¿Es Falso este Correo de la Agencia Tributaria?

Puede que hayas recibido un correo electrónico con el Asunto: Aviso de notificación de la Agencia Tributaria (con tu dirección de correo), y no sepas si realmente se trata de un correo de verdad, o de una Suplantación de Identidad de manual. Aquí te damos…

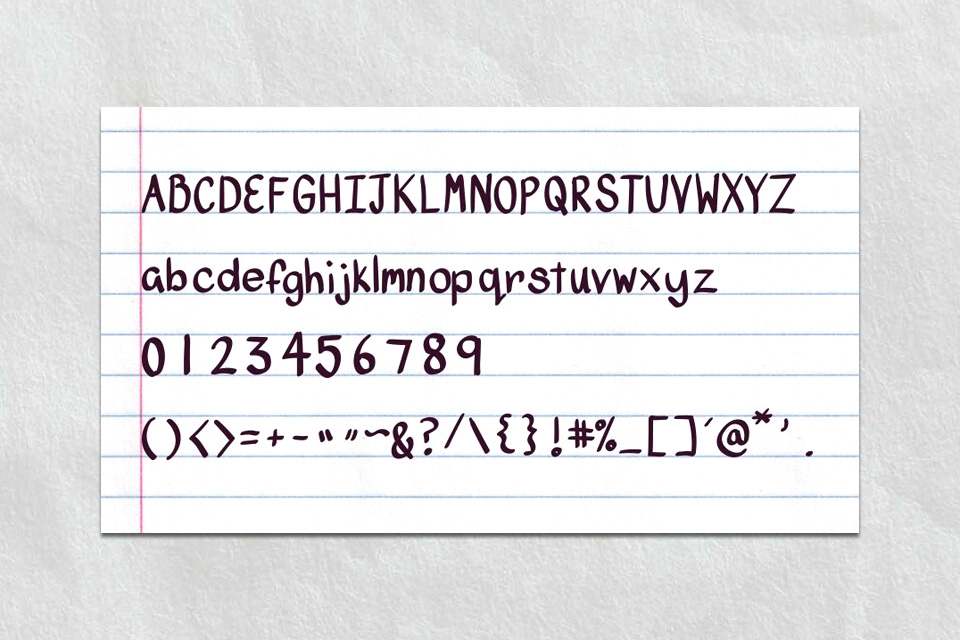

Herramientas de Diseño y Utilidades Tipográficas

Cada día surgen nuevas aplicaciones para la creación de fuentes tipográficas, gestionar su uso, reconocer fuentes y otras utilidades para diseñadores. Vamos a ver algunas de ellas Índice de Contenidos Sobre Tipografía y Fuentes Introducción sobre Tipografías y Fuentes Tipografías, Fuentes, Letras y Glifos Características…

Excepciones en la clasificación de Fuentes

Como excepción a la clasificación de fuentes debemos tener en cuenta el uso de los Símbolos Estéticos como recurso comunicativo. Desde la economía del uso de una fuente como contenedor de símbolos, podemos crear tipografías que contengan glifos con apariencia de dibujos, y no de…

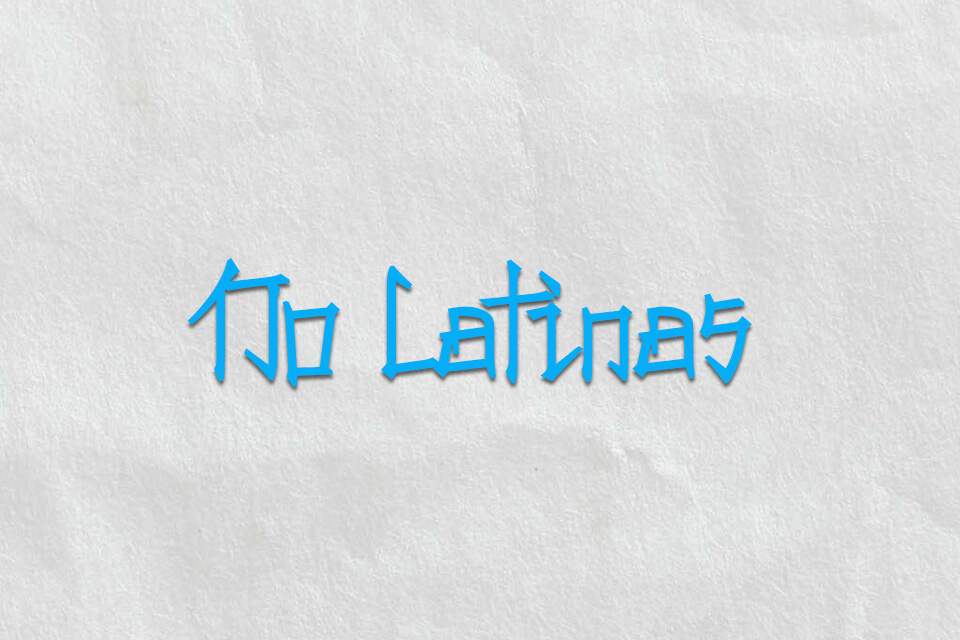

Fuentes No Latinas

No todas las tipografías caligráficas han sido ideadas para su escritura bajo una codificación del alfabeto latino. Existen tipos de letra basados en la escritura de múltiples idiomas con juegos de caracteres que pueden, o no, ser equivalentes a los que empleamos habitualmente. Estas tipografías…

Fuentes Manuales o Caligráficas

Las tipografías caligráficas son, por supuesto, tipos de letra basados en la escritura a mano, especialmente en los guiones formales. Las letras suelen estar conectadas, pero no necesariamente. Índice de Contenidos Sobre Tipografía y Fuentes Introducción sobre Tipografías y Fuentes Tipografías, Fuentes, Letras y Glifos…

Fuentes de Palo Seco

Combinan todos los tipos de presentación sin serifa son conocidas también como, Sans Serif, Lineales o Grotescas. El British Standard 2961 dividió este grupo en cuatro subcategorías: Grotescas, Neo-grotescas, Geométricas y Humanísticas. Índice de Contenidos Sobre Tipografía y Fuentes Introducción sobre Tipografías y Fuentes Tipografías,…